BEOSIN安全团队对ZERO攻击事件的分析

2023-06-30 17:41:22

— 分享 —

摘要:ZERO代币数量被异常增发,导致pair交易池中的USDT被换空。

初步分析:zero代币数量被异常增发,导致pair交易池中的USDT被换空。

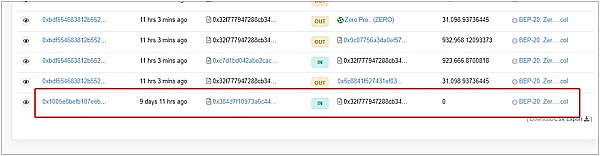

通过代币暴跌前后定位到该攻击交易:

0xbdf554683812b552c59dbbe32f5882ee35118f3ccbe7fd23448c0ea8c229b14f

通过分析攻击交易的其中一个攻击地址,发现攻击者在九天前,攻击者向多个攻击地址转入0个zero代币。

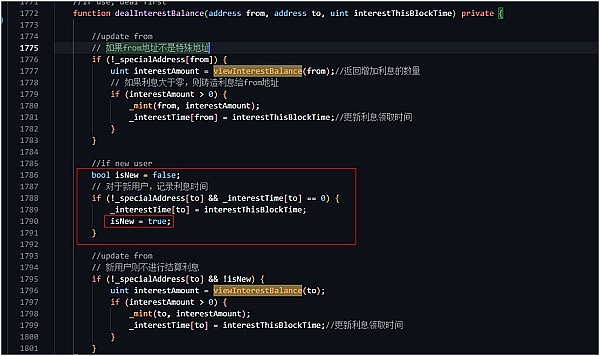

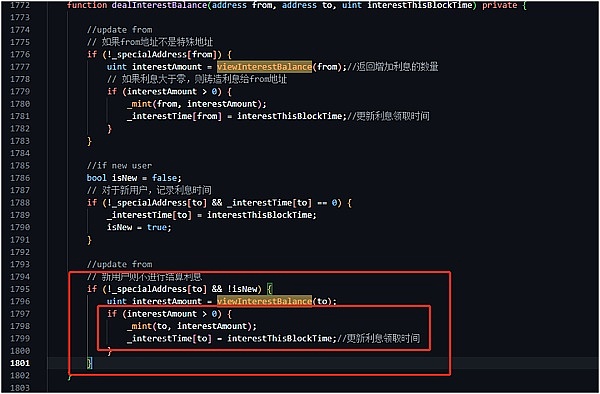

结合代码,攻击者转入零数量的代币会把新的地址置为老用户,下一次转账将享受利息。这里用字母表示(A-->B转账)

九天后,攻击者利用闪电贷,借出pair池子中的zero代币,给老地址转入zero代币(Pair-->B)。因为该账户余额为零,导致不会更新_interestTime。然后第二次,利用该地址转账,将触发B地址利息分红。(B-->C转账,将触发B的分红)

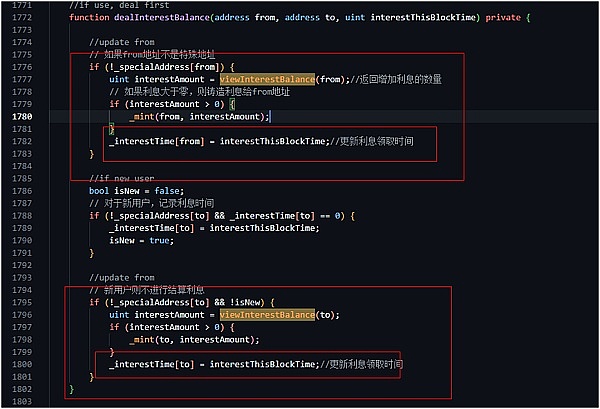

正确写法应该如下

被盗资金目前存放在以下地址,我们将对以下进行追踪。

0xce60e4afa51e74cae7969d5cf74ab6c1772efea6

0xf116a01c44b1a89e95146df62844e046cdb27f58

来源:金色财经

敬告读者:本文为转载发布,不代表本网站赞同其观点和对其真实性负责。FX168财经仅提供信息发布平台,文章或有细微删改。

交易商排行

更多- 监管中EXNESS10-15年 | 英国监管 | 塞浦路斯监管 | 南非监管93.02

- 监管中FXTM 富拓10-15年 |塞浦路斯监管 | 英国监管 | 毛里求斯监管88.21

- 监管中FXBTG10-15年 | 澳大利亚监管 |83.48

- 监管中GoldenGroup高地集团澳大利亚| 5-10年85.87

- 监管中IC Markets10-15年 | 澳大利亚监管 | 塞浦路斯监管91.71

- 监管中CPT Markets Limited5-10年 | 英国监管 | 伯利兹监管91.56

- 监管中AUS Global5-10年 | 塞浦路斯监管 | 澳大利亚监管86.47

- 监管中OneRoyal10-15年 | 澳大利亚监管 | 塞浦路斯监管 | 瓦努阿图监管85.75

- 监管中易信easyMarkets15-20年 |澳大利亚监管 | 塞浦路斯监管85.38

- 监管中FXCC10-15年 | 塞浦路斯监管 | 直通牌照(STP)85.26